Última Actualización:

Nota: La versión en inglés ha sido actualizada desde está traducción () Ver en inglés

Certificados Raíz

Nuestras raíces son seguramente mantenidas “offline”. Emitimos certificados de entidad final a subscriptores de los siguientes intermedios.

- Activo

Hemos configurado sitios web para probar certificados encadenados a nuestras raíces.

- Certificado Válido ISRG Root X1

- Certificado Revocado ISRG Root X1

- Certificado Expirado ISRG Root X1

Certificados Intermedios

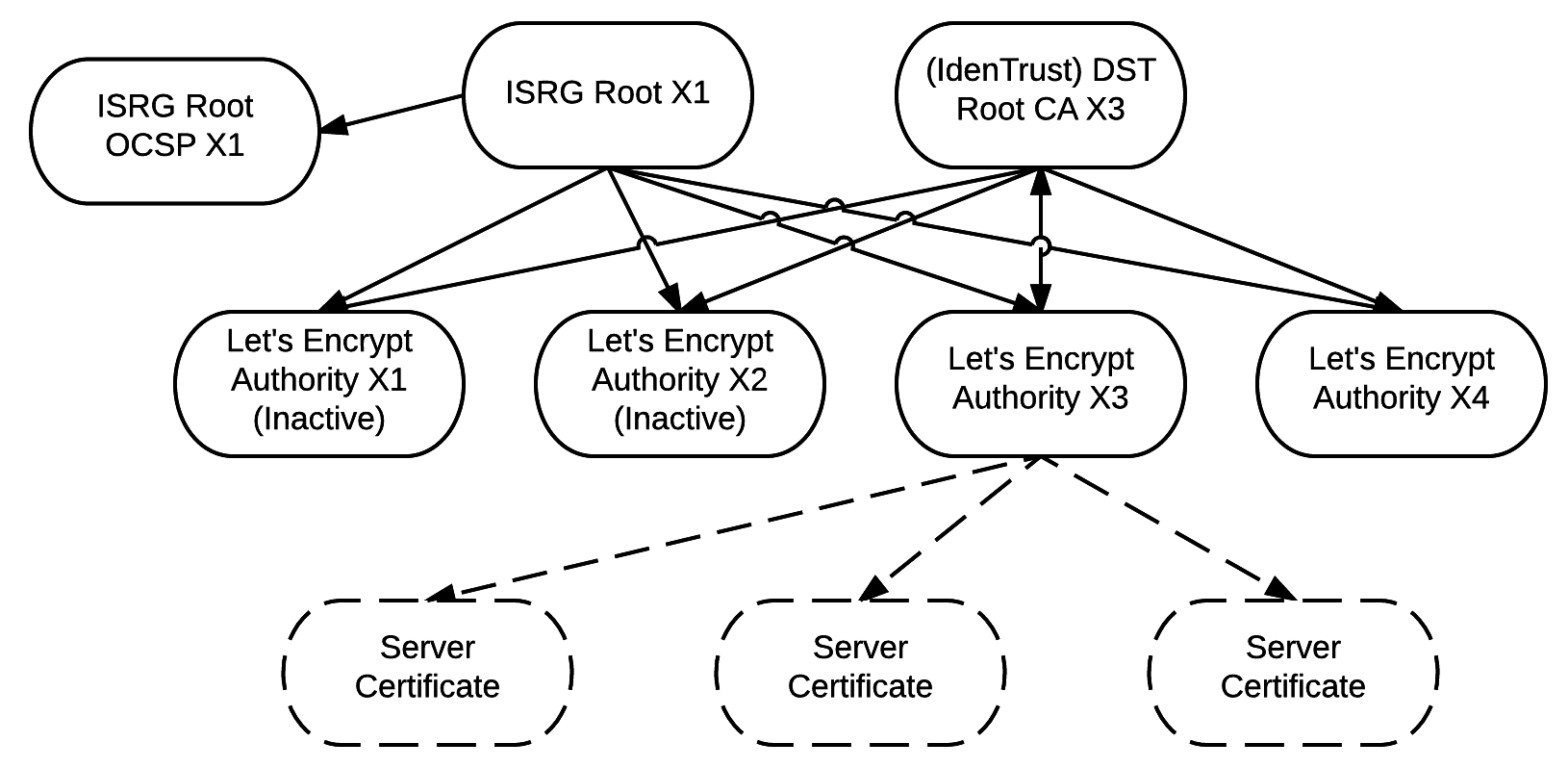

IdenTrust ha firmado (firma cruzada, cross-signed en inglés) nuestros intermedios. Esto permite que nuestros certificados de fin sean aceptados por todos los navegadores grandes mientras propagamos nuestra propia raíz.

Bajo circunstancias normales, certificados emitidos por Let’s Encrypt vendran de “Let’s Encrypt Authority X3”. El otro intermediario, “Let’s Encrypt Authority X4”, está reservado para recuperación de desastre y solo se usará si perdemos la abilidad de emitr con “Let’s Encrypt Authority X3”. Los intermedios X1 y X2 fueron nuestra primera generación de intermedios. Los hemos reemplazado con intermedios que son más compatibles con Windows XP.

- Activo

- Reserva

- Retirados

Firma cruzada

Nuestro intermedio “Let’s Encrypy Authority X3” representa un solo par de llaves publicas/privadas. La llave privada de ese par genera la firma para todo certificado de entidad final (también conocidos como certificados “leaf”), i.e. los certificados que emitimos para uso en tu servidor.

Nuestro intermedio es firmado por ISRG Root X1. Sin embargo, ya que somos una autoridad de certificación muy nueva, ISRG Root X1 aún no es confiado en la mayoría de los navegadores. A fin de que seamos ampliamente confiados de inmediato, nuestro intermedio es cross-signed por otra autoridad de certificación, IdenTrust, cuya raíz ya está confiada en todos los navegadores. Especificamente, IdenTrust ha cross-signed nuestro intermedio usando su “DST Root CA X3” (ahora llamado “TrustID X3 Root”). Descarga “TrustID X3 Root” en identrust.com (o, alternativamente, puedes descargar una copia aquí: .pem, .p7b).

Eso significa que hay dos certificados disponibles que ambos representan nuestro intermedio. Uno es firmado por DST Root CA X3, y el otro es firmado por ISRG Root X1. La forma más fácil de distinguirlos es mirando el campo de tu Emisor.

Al configurar un servidor web, el operador del servidor configura no solamente los certificados de entidad final, sino una lista de intermedios para ayudar los navegadores verificar que los certificados de entidad final tengan una cadena confiada llevando a un certificado raíz confiado. Casi todos los operadores de servidor eligirán servir una cadena incluyendo certificados intermedio con Tema “Let’s Encrypt Authority X3” y Emisor “DST Root CA X3”. El software recomendado por Let’s Encrypt, Certbot, hará esta configuración perfectamente.

La siguiente imagen explica visualmente las relaciones entre nuestros certificados:

Certificado firma OCSP

Este certificado es usado para firmar respuestas OCSP para los intermedios de la Autoridad Let’s Encrypt, para que no tengamos que la llave raíz en línea para firmar estas respuestas. Una copia de este certificado es incluido automáticamente in esas respuestas OCSP, por lo que Subscriptores no tienen que hacer nada con él. Es incluido aquí solo para fines informativos.

Certificate Transparency

Estamos dedicados a la transperencia en nuestras operaciones y en los certificados que emitimos. Sometemos todos nuestros certificados a registros Certificate Transperancy cuando lo emitimos. Puedes ver todos los certificados Let’s Encrypt emitidos mediante estos enlaces:

Más Información

Las llaves privadas para el AC raíz ISRG y los AC intermedios Let’s Encrypt son almacenadas en módulos de seguridad de hardware (HSMs por sus siglas en inglés), lo que provee un alto grado de protecció contra el robo de las llaves.

Todas las llaves ISRG son llaves RSA actualmente. Estamos planeando generar llaves ECDSA.